Stuxnet – první počítačový virus určený k fyzickému zničení konkrétního cíle

Článek na Zvědavci (https://zvedavec.news)

URL adresa článku:

https://zvedavec.news/pocitace/2010/09/3974-stuxnet-prvni-pocitacovy-virus-urceny-k-fyzickemu-zniceni-konkretniho-cile.htm

Vladimír Stwora

Už několik měsíců je zaznamenán pohyb a šíření počítačového viru, který má zřejmě zcela nové poslání. Nepokouší se oloupit napadeného o osobní data nebo o peníze, nepokouší se sledovat zvyky napadeného ani mu podsouvat reklamy. Stuxnet je zřejmě první skutečnou kyberbombou, je prvním virem, který překročil hranice digitálního světa a jeho úkolem je zničit něco fyzického. Zdá se být navržen ke zničení jediného cíle a to na zcela konkrétním počítači.

Odborníci z mnoha firem už čtyři měsíce dekompilují a de-assemblerují binární kód tohoto viru. Je to mnohem těžší než v běžných případech. Američané na ministerstvu pro vnitřní bezpečnost dokonce vytvořili zvláštní tým, jehož úkolem je zjistit, co v sobě Stuxnet skrývá. Příliš velký, příliš šifrovaný, příliš komplexní, využívající nové, inteligentní triky k utajení sebe sama – to jsou charakteristiky, které mu přisuzují. Má vlastnosti rootkit, tzn. že přepíše standardní systémové ovládače tak, aby jej „přehlédly“. K instalaci ovládačů zneužívá ukradené ověřené (!) certifikáty známých a důvěryhodných firem. Jak se k nim tvůrci viru dostali, je záhadou.

Svou ničivou nálož (tzv. payload) ukrývá v sedmdesáti zašifrovaných blocích, takže je velmi obtížné zjistit, co vlastně má dělat. Zatím se podařilo zjistit, jen to, že hledá na napadeném počítači jeden určitý software. A sice software firmy Siemens, který v reálném čase řídí a kontroluje nějaký proces. Obecně se takovému software říká industrial control systems, nebo méně správně SCADA systémy. Tyto systémy v sobě obsahují programovatelné logické kontrolory PLC, které lze vnímat jako samostatné jednoduché počítače. PLC jsou nezávisle jednotky programovatelné ve vlastním jazyce. Jejich účelem je ovládat automatiku výrobních procesů, například pásovou robotickou výrobu nebo provoz elektrárny. I jaderné.

Stuxnet je schopen nejen najít na počítači SCADA systém, ale dokáže v tichosti infikovat PLC jednotky. Dokáže je přeprogramovat vlastním kódem. Je to první rootkit s touto schopností. Tím, že se nabourá i do hostitelského systému a převezme ovládání základních funkcí, jako je např. funkce pro zobrazení velikosti souboru nebo funkce zobrazující běžící procesy, dokáže sám sebe skrýt tak, že ani zkušený programátor jej v systému neobjeví. Stuxnet přepíše celou základní diagnostiku Windows než se vrhne na přepisování PLC.

Pokud Stuxnet na počítači nenajde SCADA, nedělá nic. Pouze se skryje a snaží se napadnout další počítače. Šíří se nikoliv přes internet, ale přes USB klíčenky a disky. Tím je zajištěno, že se dostane i do počítačů odpojených od internetu (což je u počítačů řídicích výrobní procesy samozřejmostí). K infikaci využívá soubor typu .LNK a vlastnosti Windows otevřít tento soubor bez zásahu zvenčí pouhým vsunutím USB klíčenky do počítače. K napadení hostitelského počítače používá čtyř děr ve Windows, které dosud nebyly známy. Koho zajímá detailní postup infikace počítače, podrobnosti najde zde. Na záplatování dvou už Microsoft pracuje, zbývající dvě zůstávají otevřeny.

Čím více toho odborníci o tomto viru vědí, tím více je jim jasné, že mají co do činění s úplně novým organismem. Vše nasvědčuje tomu, že Stuxnet má za úkol napadnout provoz jaderné elektrárny a to jedné konkrétní elektrárny: Jaderné elektrárny Bushehr v Íránu.

Jak může software zničit jadernou elektrárnu? Způsobů je mnoho. Například tak, že bude měnit teploty hlášené čidly v chladicích blocích, takže operátoři nebudou vědět, která bije. To může mít za následek přehřátí jaderných reaktorů a katastrofu podobnou té v Černobylu.

Odborníci, kteří se zabírají zkoumáním kódu tohoto víru nešetří chválou nad jeho kvalitou. Toto definitivně není virus vytvořený kdesi v garáži skupinkou náctiletých geeků. Ten, kdo ho tvořil, musel mít přístup k unikátním a tajným informacím týkajícím se provozu jaderné elektrárny, musel mít detailní hardwarové a softwarové znalosti a musel znát slabiny Windows lépe než vlastní programátoři Microsoftu. Muselo jít o koordinovanou práci několika špičkových týmů.

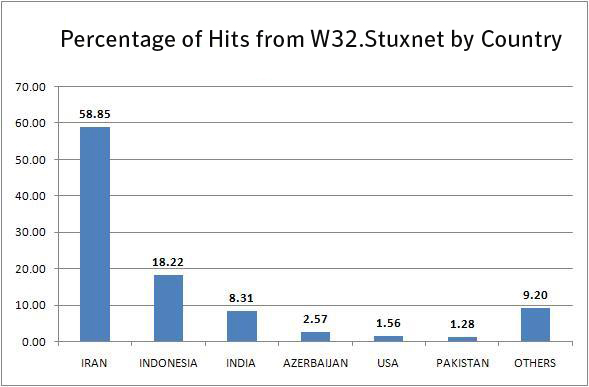

Co se rozšíření viru ve světě týče, odhaduje se, že bylo napadeno asi 14 tisíc počítačů. Drtivá většina z nich v Íránu. Stuxnet komunikuje se dvěma servery zvenčí, oba jsou zřejmě umístěny v Malajsii. Odsud očekává povely k další práci. Četl jsem, že jakmile se přesně podaří identifikovat příslušné IP adresy, budou stroje na nich umístěny odpojeny od internetu, aby se znemožnilo řízení Stuxnetu.

Kdo je autorem? Uvažovalo se o dvou vládách, které by byly schopny nechat vytvořit takovou kybernetickou bombu: USA nebo Izrael. Ale jak postupuje dekódování a rozbor tohoto viru, stopy, zdá se, míří do Izraele. Skutečné autorství zřejmě nikdy znát nebudeme.

Dnes se objevila na MSNBC zpráva, že virus byl nalezen na počítačových systémech v elektrárně Bushehr v Íránu. Naštěstí elektrárna ještě není v provozu, spuštění se očekává až v říjnu a íránští odborníci o přítomnosti viru už vědí a pracují na jeho likvidaci.

V každém případě byla vytvořena nová zbraň, kterou lze zacílit na konkrétní cíl a jejichž účinky jsou stejné, jako by na ten cíl dopadla raketa. Možná i horší. Je tedy zřejmě jen otázkou času, kdy se vynoří naklonované verze Stuxnetu cílené na cokoliv – od výroby párků po výrobu motorů pro letecký průmysl.

Neodpustím si jeden flaming: To je z toho, že používají Windows na počítačích, jejichž činnost je kritická. :-)

O Stuxnetu píšou i na Technet.cz. Popsali vše víceméně správně, jen jedinou věc jaksi "přehlédli". Totiž, že stopy vedou do Izraele. Přitom právě otázce autorství Izraele se světová média nevyhýbají, jak ostatně můžete vidět nejen z televizního šotu Bloomberg, ale například z vyhledávače Google News.

Zdroje

- W32.Stuxnet (Symantec)

- Stuxnet could hijack power plants, refineries

- Stuxnet worm is the 'work of a national government agency'

- Stuxnet malware is 'weapon' out to destroy ... Iran's Bushehr nuclear plant?

- Expert: Stuxnet was built to sabotage Iran nuclear plant

- After Worm, Siemens Says Don't Change Passwords

Článek byl publikován 27.9.2010

Článek je možno dále šířit podle licence Creative Common.